Organisme industriel qui promeut l’adoption de l’architecture de processeur ouverte et gratuite du même nom, la fondation RISC-V a formé un comité chargé d’établir un consensus autour des meilleures pratiques de sécurité et d’identifier les améliorations potentielles à apporter à la sécurité des objets connectés, ...des systèmes embarqués et des implémentations d’apprentissage automatique architecturés autour de circuits RISC-V.

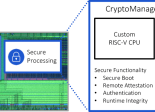

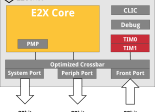

Le comité nouvellement créé compte pour l'heure 25 membres de la fondation RISC-V dont les sociétés Bluespec, Draper, Esperanto Technologies, Intrinsic-ID, Galois, Microsemi, Micron, NXP, Rambus, SecureRF, SiFive et Western Digital. Présidé par Rambus, le Security Standing Committee a déjà élaboré un projet de spécification focalisé sur les extensions cryptographiques de l’architecture RISC-V et proposé une approche commune pour les environnements d’exécution de confiance adaptés aux caractéristiques des systèmes RISC-V embarqués fortement contraints.

« Au fur et à mesure que le nombre d’objets connectés augmente et que de nouvelles vulnérabilités comme Meltdown et Spectre émergent, il devient particulièrement important de développer des approches de sécurité plus robustes, indique Rick O’Connor, directeur exécutif de la fondation RISC-V. La création du Security Standing Committee est une déclaration et un appel à l’action des leaders de l’industrie, des universités et des organismes gouvernementaux afin qu’ils rejoignent notre organisme et contribuent avec nous à bâtir un monde plus sécurisé. » A la différence des architectures de processeur propriétaires, l’architecture RISC-V permet en effet à tout un chacun de l’examiner et de l’analyser afin d’évaluer son niveau de sécurité, ajoutent ses promoteurs, qui précisent que la simplicité du jeu d’instructions RISC-V limite la surface d’attaque, ce qui contribue à minimiser les vulnérabilités.

Le Security Standing Committee s’est pour l’heure scindé en deux groupes de travail. L’un se focalise sur un environnement d’exécution de confiance pour les microcontrôleurs, l’autre se penche sur des extensions au jeu d’instructions, optimisées pour l’exécution standard et sécurisée d’algorithmes de cryptographie populaires.

-blocks-basic-fr.jpg)