L’éditeur Wind River, propriété depuis 2022 de l’équipementier automobile Aptiv, lance un service, disponible pour l’heure gratuitement et adapté tout particulièrement au développement de systèmes Linux embarqués, qui permet d’identifier les vulnérabilités et les expositions communes (CVE). Du nom de Wind River Studio Linux Security Scanning Service, le service est en mesure également de signaler si une parade est déjà disponible pour une CVE donnée, et de donner les correctifs disponibles auprès de l’éditeur.

« Dans un environnement complexe et hautement connecté, où les tentatives d'intrusion sont de plus en plus fréquentes, la surveillance et la gestion efficaces et proactives des CVE est une priorité absolue, déclare Amit Ronen, Chief Customer Officer chez Wind River. Alors que les entreprises sont pressées d’ajouter de nouvelles fonctionnalités à leurs produits et d’accélérer leur mise sur le marché tout en assurant la stabilité des plateformes, les CVE ne sont pas traitées comme il se doit durant le cycle de vie lié la maintenance. Notre service, qui s’appuie sur nos nombreuses années d'expérience et d'expertise avec Linux, permet aux développeurs d’identifier rapidement les vulnérabilités à haut risque, d’établir des priorités quant aux démarches de correction et de renforcer la sécurité de leurs appareils et systèmes reposant sur Linux. »

Dans la pratique, le service s'appuie sur une base de connaissances développée à partir d'un ensemble choisi de sources de données, dont le Yocto Project, l’organisme NIST (National Institute of Standards and Technology), d’autres sources publiques et la propre base de données CVE de Wind River.

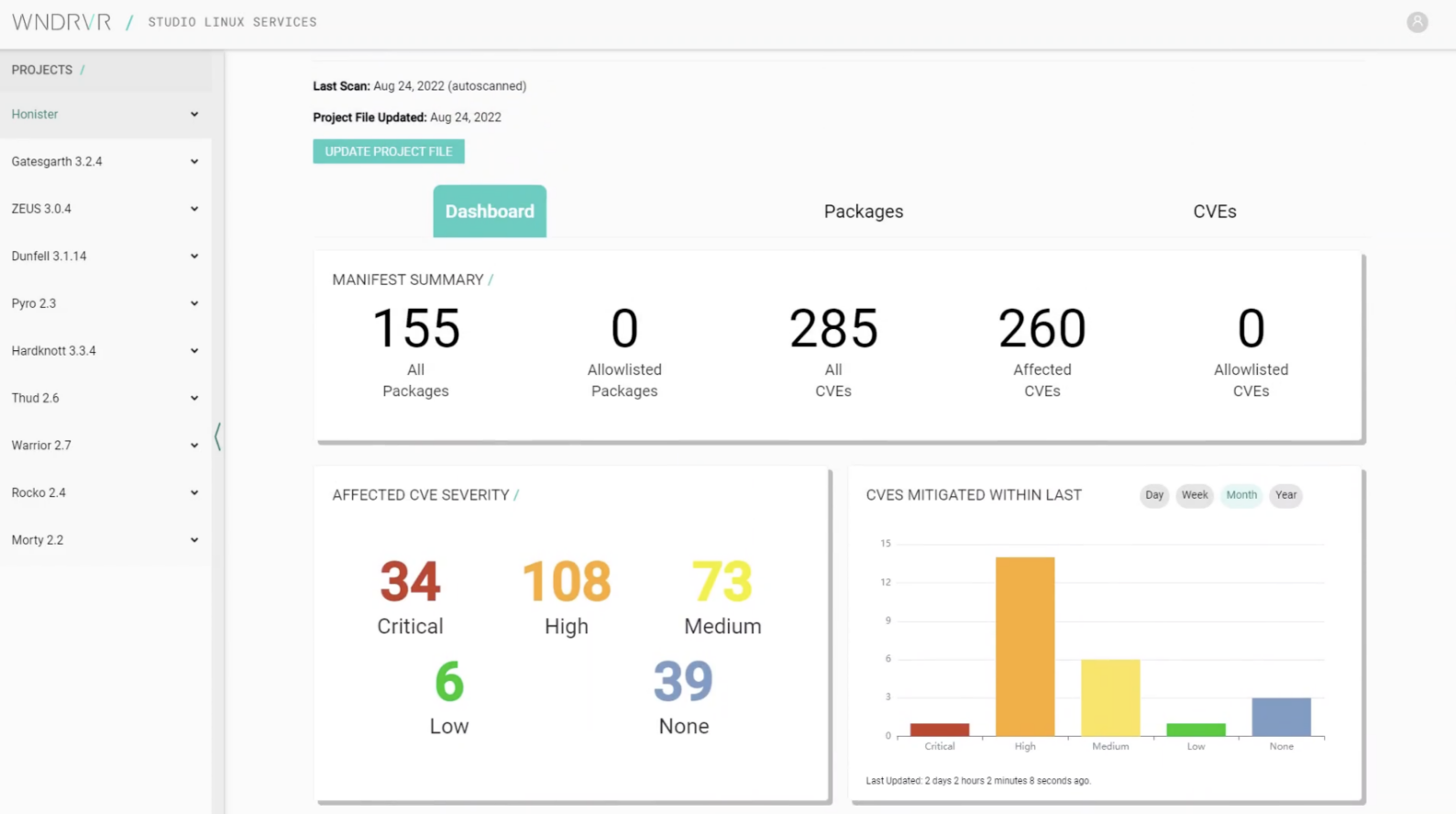

Ainsi, lorsqu'un développeur exécute une nomenclature logicielle (SBOM) ou un manifeste dans l’analyseur proposé par le service de Wind River, ce dernier va passer au crible diverses couches de la plateforme, dont le noyau, l'espace utilisateur, les bibliothèques, ainsi que d'autres composants système, et les comparer à une vaste base de connaissances afin d'identifier avec précision les vulnérabilités à haut risque. L'analyseur peut également afficher les licences utilisées dans les paquetages logiciels de la plateforme afin d’apporter une assistance à la génération d'artefacts et aux exigences de conformité ad hoc. Toutes les vulnérabilités identifiées sont classées selon le système d'évaluation des vulnérabilités communes (CVSS version 3.0), précise Wind River.

Vous pouvez aussi suivre nos actualités sur la vitrine LinkedIN de L'Embarqué consacrée à la sécurité dans les systèmes embarqués : Embedded-SEC

-dissolve-basic-fr_650x100.jpg)