Après avoir découvert des failles de sécurité et des implémentations vulnérables associées aux deux protocoles populaires de communication de machine à machine MQTT et CoAP, Trend Micro, spécialiste de la cybersécurité, a émis un message d’alerte auprès des entreprises les enjoignant à revoir la sécurité de leurs infrastructures opérationnelles (OT). ...Dans son rapport intitulé The Fragility of Industrial IoT’s Data Backbone cosigné avec l’école polytechnique de Milan et téléchargeable gratuitement, Trend Micro illustre les menaces croissantes d’espionnage industriel, d’attaques par déni de service ou d’attaques ciblées que font peser les atteintes à ces protocoles.

%20(2).jpg) On rappellera que MQTT (Message Queuing Telemetry Transport) est un protocole de communication par publication-abonnement (publish-and-subscribe) largement utilisé dans les déploiements IoT (Internet des objets) et IIoT (Internet des objets industriel) qui facilite les échanges one-to-many par la médiation d’un broker. CoAP (Constrained Application Protocol), de son côté, est un protocole client-serveur qui, contrairement à MQTT, n’est pas complètement standardisé. En général, MQTT est préféré à CoAP pour les communications critiques du fait de sa capacité à renforcer la qualité de service et assurer la remise des messages. CoAP, quant à lui, est bien adapté à la récupération de données de télémétrie émises sporadiquement par des nœuds basse consommation comme les petits capteurs de terrain.

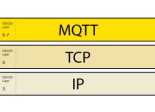

On rappellera que MQTT (Message Queuing Telemetry Transport) est un protocole de communication par publication-abonnement (publish-and-subscribe) largement utilisé dans les déploiements IoT (Internet des objets) et IIoT (Internet des objets industriel) qui facilite les échanges one-to-many par la médiation d’un broker. CoAP (Constrained Application Protocol), de son côté, est un protocole client-serveur qui, contrairement à MQTT, n’est pas complètement standardisé. En général, MQTT est préféré à CoAP pour les communications critiques du fait de sa capacité à renforcer la qualité de service et assurer la remise des messages. CoAP, quant à lui, est bien adapté à la récupération de données de télémétrie émises sporadiquement par des nœuds basse consommation comme les petits capteurs de terrain.

Sur une période d’à peine plus de quatre mois, les chercheurs de Trend Micro ont identifié plus de 200 millions de messages MQTT et plus de 19 millions de messages CoAP ayant fuité à partir de serveurs et de brokers vulnérables. En utilisant de simples recherches par mots-clés, des pirates informatiques pourraient localiser les données de production ayant ainsi fuité et identifier des informations potentiellement lucratives sur des actifs, des membres du personnel ou des technologies. « Les problèmes que nous avons découverts sur deux des protocoles de messagerie les plus utilisés à l'heure actuelle par les objets IoT devraient pousser les sociétés à engager un examen sérieux et holistique de leurs environnements OT, indique Greg Young, vice-président en charge de la cybersécurité chez Trend Micro. Ces protocoles n’ont pas été conçus dans une optique de sécurité mais ils sont mis en œuvre dans un nombre de plus en plus important d’environnements et de cas d’usage critiques. C’est un risque majeur en termes de cybersécurité. Des pirates informatiques même peu équipés pourraient exploiter ces failles et vulnérabilités. »

Le rapport montre en particulier comment des personnes malveillantes pourraient contrôler à distance des dispositifs IoT ou rendre indisponibles un service ou une ressource en s’appuyant sur les brèches de sécurité au niveau de la conception, de l’implémentation et du déploiement des équipements utilisant MQTT ou CoAP. Par ailleurs, en trompant des fonctionnalités spécifiques au sein de ces protocoles, les pirates informatiques pourraient maintenir un accès permanent à un objet ciblé pour mener des attaques latérales à travers un réseau.

Pour minimiser les risques, Trend Micro encourage les entreprises à implémenter des politiques appropriées visant à supprimer les services M2M non nécessaires et à effectuer des vérifications périodiques avec des services de scan Internet pour s’assurer que des données sensibles ne fuitent pas via des services IoT publics. La société de cybersécurité insiste aussi sur la mise en place d’un workflow de gestion des vulnérabilités ou de tout autre moyen pour sécuriser la chaîne d’approvisionnement et sur la nécessité pour les entreprises de rester à la page en matière de standards industriels, les protocoles MQTT et CoAP évoluant rapidement.