Avec le microcontrôleur de chiffrement CEC1712 associé à un firmware personnalisé, Microchip a l'ambition de permettre aux systèmes électroniques connectés de détecter et d’arrêter les firmwares malveillants avant toute exécution d’une application.... Le firmware Soteria-G2 est conçu pour arrêter les logiciels malveillants de type rootkit et bootkit pour les systèmes démarrant sur une mémoire flash externe SPI (Serial Peripheral Interface).

« Un rootkit est un type de logiciel malveillant particulièrement insidieux parce qu’il se charge avant le démarrage du système d’exploitation et peut passer inaperçu pour les logiciels de détection de malwares ordinaires, car il est extrêmement difficile à repérer, précise Ian Harris, vice-président de la division des produits informatiques du groupe Microchip. Pour se protéger contre les rootkits, on peut mettre en œuvre un démarrage sécurisé, comme le proposent le circuit CEC1712 et le firmware Soteria-G2, conçus pour protéger contre les menaces avant qu’elles ne soient chargées. »

Le firmware personnalisé Soteria-G2, développé par Microchip, permet notamment la mise en place d’un démarrage sécurisé via une protection prenant la forme d’une racine de confiance matérielle en mode pre-boot pour les systèmes d’exploitation démarrant à partir d’une mémoire flash externe SPI. Au-delà, le microcontrôleur CEC1712, sur lequel est installé le firmware Soteria-G2, autorise la révocation de clés et la protection contre les “rollbacks” (retour à une ancienne version du logiciel) pendant la durée de vie d’une application. Une approche qui permet de sécuriser les opérations de mise à jour sur site.

Conformément aux règles édictées par l’organisme américain Nist (National Institute of Standards and Technology) avec le document Nist 800-193 (Platform Firmware Resiliency Guidelines), le CEC1712 assure la protection, la détection et la récupération de données après corruption. Le démarrage sécurisé grâce une racine de confiance matérielle se révèle ici essentiel, selon Microchip, pour la protection du système contre les menaces avant même qu’elles ne soient chargées dans le système car elle autorise le système à démarrer uniquement en utilisant du logiciel de confiance fourni par le fabricant.

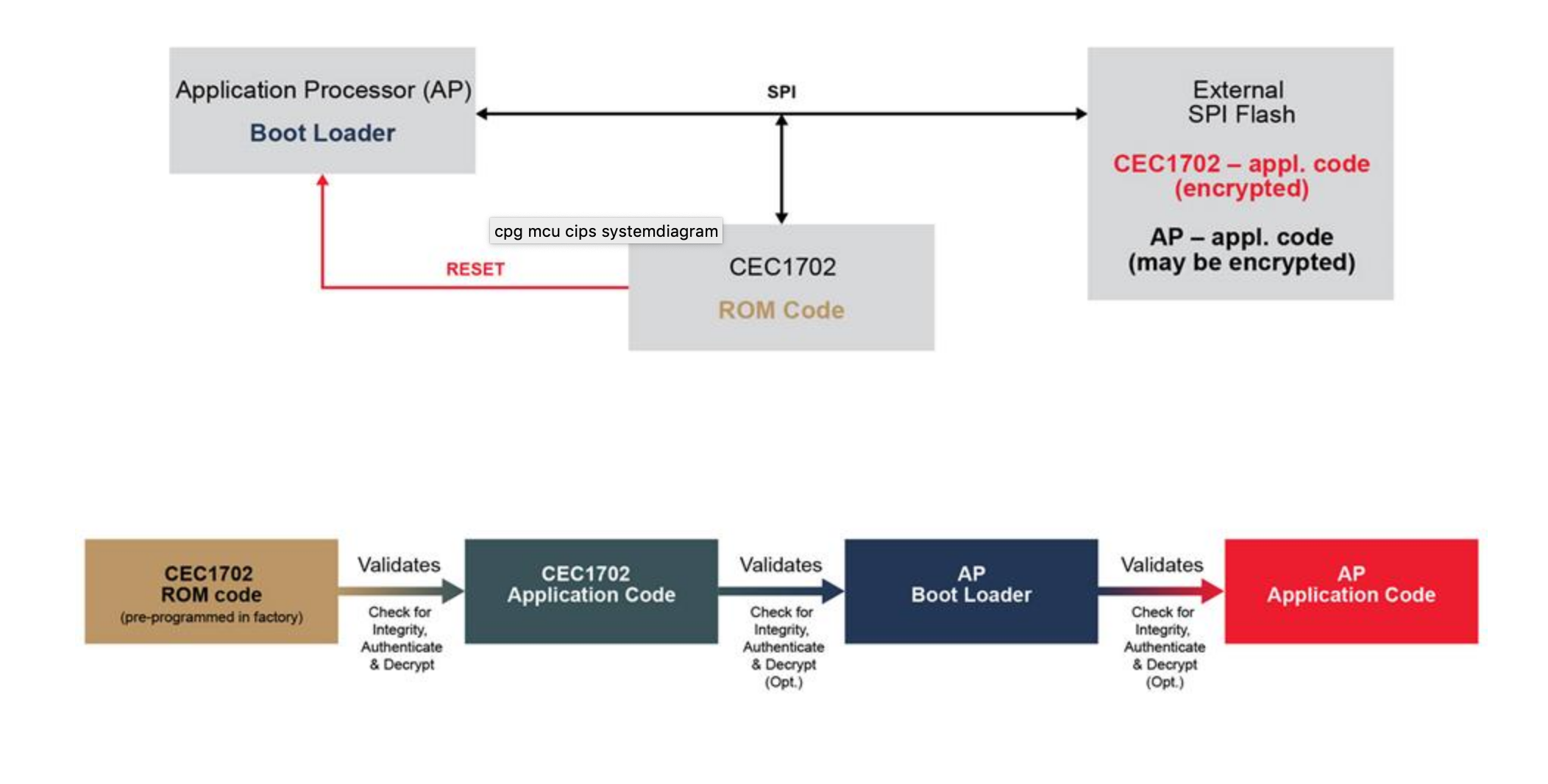

In fine, le firmware Soteria-G2 est conçu pour être utilisé avec le CEC1712 pour accélérer l’adoption et la mise en œuvre d’un démarrage sécurisé, en simplifiant le développement du code et en réduisant les risques, précise Microchip. Ce firmware utilise le bootloader sécurisé du microcontrôleur CEC1712, mis en œuvre dans sa mémoire ROM en tant que racine de confiance du système. Ce bootloader charge, déchiffre et authentifie le firmware à exécuter sur le microcontrôleur à partir d’une flash SPI externe. Le code du CEC1712 ainsi validé authentifie ensuite le firmware stocké dans la flash SPI pour le processeur d’application mis en œuvre (voir schéma ci-dessous). Jusqu’à deux processeurs d’application sont supportés avec deux composants flash pour chacun d’entre eux.

Il est aussi possible avec cette technologie de procéder à l’octroi préalable de données spécifiques à un utilisateur, directement via Microchip ou le distributeur Arrow Electronics. Ce "préprovisionnement" est une solution de sécurité réalisée en usine qui permet de prévenir la production excessive (à l'insu du donneur d'ordre) et la contrefaçon. En plus d’économiser plusieurs mois de développement, la solution simplifie de manière significative la logistique de provisionnement, permettant aux développeurs de sécuriser et gérer simplement leurs systèmes sans subir le surcoût de services de provisionnement fournis par une entreprise tierce ou par des autorités de certification.

« La sécurisation du processus de provisionnement pour certains des produits phares de Microchip constitue une part importante de notre offre, souligne Aiden Mitchell, vice-président de la branche IoT chez Arrow Electronics. Plus nous approcherons de l’ère de la 5G et plus nous irons vers des solutions connectées et des machines autonomes, et plus les clients vont avoir tendance à rechercher ce genre d’approche. »

En plus de prévenir l’intrusion de logiciels malveillants pendant le prédémarrage sur les systèmes d’exploitation des équipements 5G et des centres de données, l’utilisation conjointe du CEC1712 et du firmware Soteria-G2 constitue un atout pour la sécurisation des systèmes d’exploitation des véhicules autonomes, des systèmes avancés d'assistance au conducteur (ADAS) et d’autres systèmes automobiles qui démarrent sur des flash SPI externes, ajoute Microchip.

Le circuit CEC1712H-S2-I/SX (firmware Soteria-G2 inclus) est disponible en volume dès 4 dollars pour 10 000 unités.

Vous pouvez aussi suivre nos actualités sur la vitrine LinkedIN de L'Embarqué consacrée à la sécurité dans les systèmes embarqués : Embedded-SEC

-blocks-basic-fr.jpg)