En raison de leur puissance de calcul, les futurs ordinateurs quantiques auront la capacité potentielle de « craquer » les algorithmes de cryptographie utilisés aujourd’hui. Afin de contrer les menaces que l’informatique quantique fait peser à terme sur la cybersécurité, en particulier sur la confidentialité des données chiffrées et l’intégrité des signatures numériques, Infineon lance sur le marché une puce de sécurité TPM (Trusted Platform Module) prête à relever le défi de la « cryptographie post-quantique » (PQC). Un terme qui désigne une branche de la cryptographie visant à garantir la sécurité des plates-formes matérielles « classiques » même face à un « attaquant quantique ».

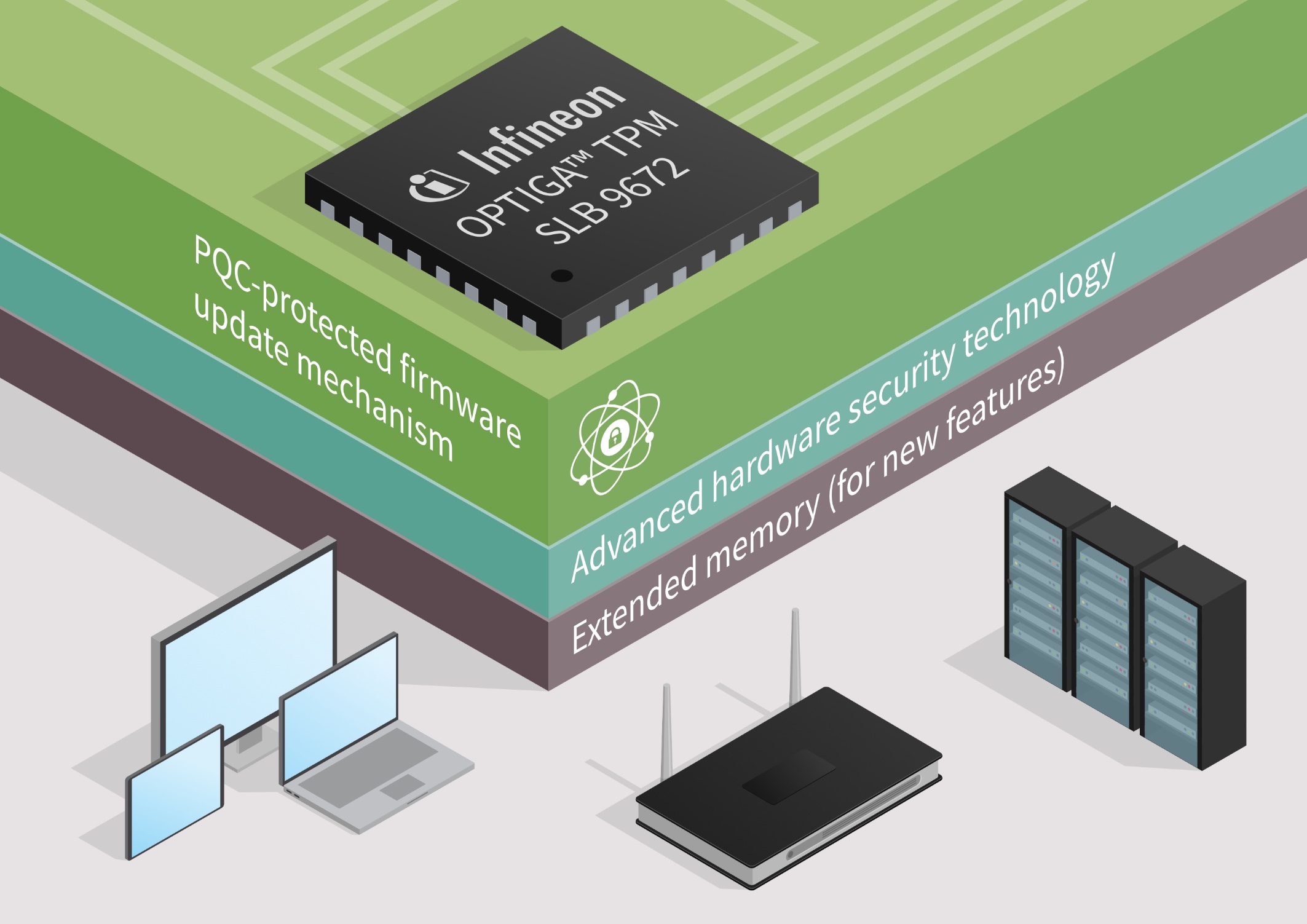

Référencée Optiga TPM SLB 9672, la puce d’Infineon dispose d’un mécanisme de mise à jour de son firmware protégé par chiffrement post-quantique, et ce en utilisant des signatures XMSS (Extended Merkle Signature Scheme). Une première selon la société de semi-conducteurs allemande.

Le mécanisme mis en place par Infineon vise à contrecarrer les menaces de corruption du firmware par des attaquants ayant accès à des ordinateurs quantiques. L’idée étant de renforcer la capacité de résistance à long terme de l’équipement intégrant le TPM en activant une voie post-quantique de mise à niveau de son firmware. La puce TPM prête à l’emploi d’Infineon fournirait ainsi une base solide pour, d’une part, établir en toute sécurité l'identité et l'état logiciel des PC, des serveurs et des appareils connectés et pour, d’autre part, protéger l'intégrité et la confidentialité des données stockées et des données transmises.

Le mécanisme mis en place par Infineon vise à contrecarrer les menaces de corruption du firmware par des attaquants ayant accès à des ordinateurs quantiques. L’idée étant de renforcer la capacité de résistance à long terme de l’équipement intégrant le TPM en activant une voie post-quantique de mise à niveau de son firmware. La puce TPM prête à l’emploi d’Infineon fournirait ainsi une base solide pour, d’une part, établir en toute sécurité l'identité et l'état logiciel des PC, des serveurs et des appareils connectés et pour, d’autre part, protéger l'intégrité et la confidentialité des données stockées et des données transmises.

Le circuit Optiga TPM SLB 9672 serait ainsi la première puce TPM à disposer d’un mécanisme de mise à jour du firmware avec une longueur de clé de 256 bits, doublé d’une vérification supplémentaire reposant sur une cryptographie post-quantique. A ce titre, indique Infineon, la puce pourra toujours être mise à niveau lorsque les algorithmes de chiffrement standard ne seront plus fiables.

Sa conception est en outre prévue pour contrecarrer les effets d’un firmware corrompu. Par exemple, les fonctions de sécurité intégrée permettent la récupération du firmware TPM conformément aux directives NIST SP 800-193 Platform Firmware Resiliency.

Conforme aux dernières spécifications TPM 2.0 du Trusted Computing Group, le circuit d’Infineon dispose aussi d’une mémoire non volatile (51 Ko) pour stocker de nouvelles fonctionnalités telles que des certificats supplémentaires et des clés de chiffrement plus longues. Apte à fonctionner dans la gamme de température comprise entre -40°C et +105°C, le circuit Optiga TPM SLB 9672 devrait être disponible auprès d’Infneon pendant au moins dix ans.

Vous pouvez aussi suivre nos actualités sur la vitrine LinkedIN de L'Embarqué consacrée à la sécurité dans les systèmes embarqués : Embedded-SEC

-blocks-basic-fr.jpg)