La solution de gestion de certificats IoT de l’éditeur américain Icon Labs, spécialiste des piles de communication et de sécurité pour applications embarquées, prend désormais en charge les circuits TPM (Trusted Platform Module) Optiga d’Infineon. ...Le partenariat signé entre les deux entreprises vise à permettre aux fabricants d’objets et d’équipements connectés de gérer les certificats PKI tout au long du cycle de vie de leurs produits en s’appuyant sur le TPM Optiga, y compris lors de l’injection des certificats pendant la fabrication de l'appareil. Du coup, au lieu que le fabricant (ou son sous-traitant) ait à installer manuellement un certificat dans chaque produit, ceux-ci sortent de la chaîne de montage avec un certificat PKI déjà installé.

Pour Icon Labs, dont l’offre est disponible en France auprès de la société ISIT, la sécurité est une exigence essentielle pour l'IoT et une authentification forte des produits, reposant sur une technologie largement diffusée telle que le PKI, permet la mise en place de solutions managées de sécurité dans les déploiements IoT.

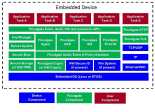

Dans le détail, le gestionnaire de certificats Floodgate Certificate Authority (CA) et le logiciel Floodgate PKI Client permettent aux fabricants d’installer une authentification à base de certificats PKI en utilisant le module TPM Optiga pour le stockage sécurisé des clés. Les fonctionnalités incluent la création de certificats au cours de la fabrication grâce aux clés privées stockées dans le TPM, la création de certificats durant le déploiement/inscription du produit et la gestion des certificats tout au long de la durée de vie de l'équipement.

Icon Labs fournit donc à la fois la partie client et la partie serveur de la solution PKI nécessaires pour une gestion sécurisée et automatisée des certificats (inscription, révocation, etc.). Le Floodgate Factory CA Server crée les certificats d'authentification des produits et le Floodgate PKI Client assure la connexion vers l’autorité de certification pour la délivrance de flux d’authentification TLS et d'autres certificats en cours d’exécution. Ce logiciel client est compatible avec les autorités de certification publiques et privées, offrant la flexibilité d'exploiter un système PKI privé, sans dépendre d'une autorité de certification publique, ou d'opérer dans la hiérarchie d'une autorité de certification publique.

In fine les certificats créent une « chaîne de confiance » permettant des communications de machine à machine sécurisées, en utilisant les clés sécurisées par le module Optiga, conforme aux normes de sécurité du Trusted Computing Group (TCG). A noter que la création d'un certificat signé pendant la fabrication nécessite plusieurs étapes. Tout d'abord, le client PKI Floodgate demande au module Optiga de générer une nouvelle paire de clés publique-privée. En utilisant cette paire de clés, une demande de signature de certificat (CSR) est générée alors que la clé privée ne quitte pas le TPM. Le client PKI Floodgate envoie alors le CSR au Factory CA Server, qui signe la demande et renvoie un certificat signé au client PKI. Ce certificat peut ensuite être utilisé pour authentifier l'appareil lorsque le périphérique est déployé sur le terrain.