Selon le rapport State of Software Security (SoSS) v12 publié par la firme américaine Veracode (*), fournisseur de solutions de test de sécurité d’applications logicielles, le secteur manufacturier présente le nombre le plus faible de failles de sécurité logicielles, devant les services financiers qui figuraient auparavant à la première place.

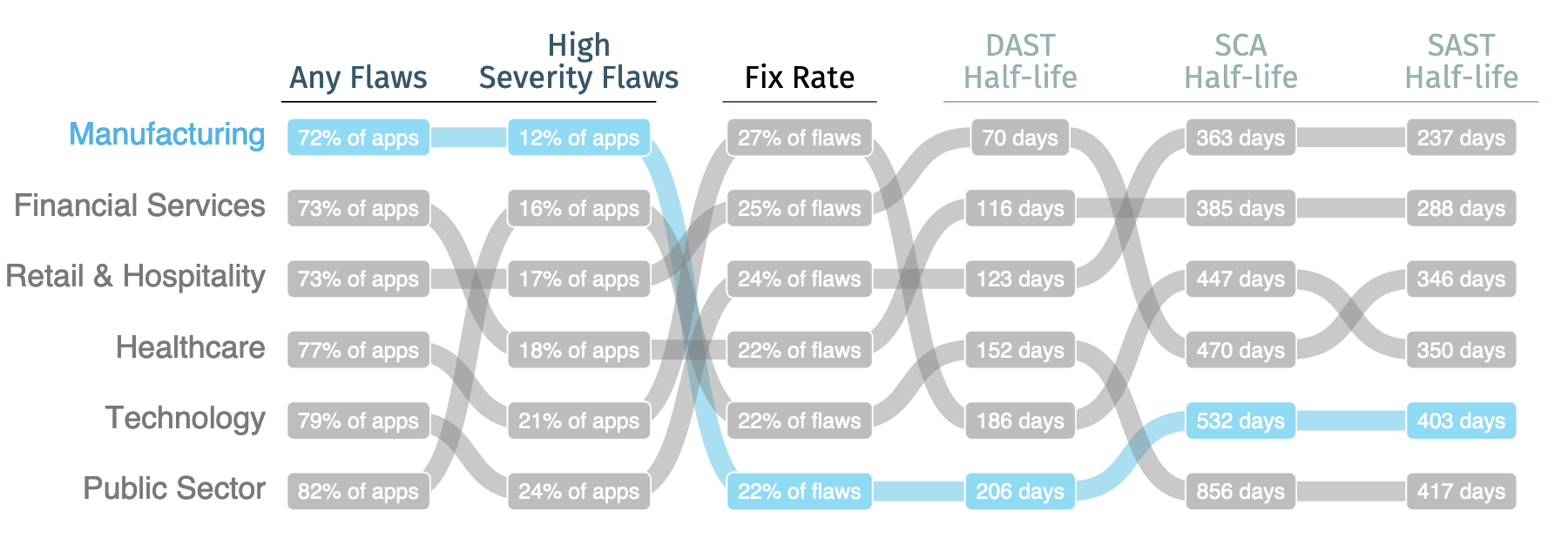

Une constatation issue de l’étude de quelque 20 millions de scans parmi un demi-million d’applications dans les secteurs manufacturier, de la santé, des services financiers, des technologies, de la vente au détail et des organismes publics. Ainsi, selon les résultats obtenus, 72% des applications liées aux industries manufacturières présentent des vulnérabilités et 12% sont considérées comme étant “de gravité élevée”, soit le taux le plus faible de tous les secteurs analysés.

Selon Veracode, en 2021, année où l’industrie était confrontée à une forte pression sur les chaînes d’approvisionnement (au niveau des composants logiciels), la fabrication s’est avérée être le secteur le plus ciblé par les cybercriminels, l’exploitation des vulnérabilités étant le principal vecteur d’attaque initiale (**). Dès lors, depuis que des règlements tels que la directive présidentielle américaine sur la cybersécurité et l’acte législatif européen sur la cyberrésilience ont mis la question sous les projecteurs, la priorité donnée à la sécurisation de la chaîne d’approvisionnement logicielle n’a jamais été aussi haute.

« Dans un contexte où les entreprises de fabrication continuent de faire de la sécurité logicielle une priorité, il est encourageant de constater qu’il y a eu une diminution des failles l’an dernier, d’autant plus que les innovations technologiques ont conduit à l’adoption de nouvelles plateformes et environnements, commente Chris Eng, directeur R&D chez Veracode. L’an dernier, nous avons observé que 76% des applications de fabrication contenaient des vulnérabilités, dont 21% étaient considérées comme "très graves". Ces chiffres ont considérablement diminué. »

« Dans un contexte où les entreprises de fabrication continuent de faire de la sécurité logicielle une priorité, il est encourageant de constater qu’il y a eu une diminution des failles l’an dernier, d’autant plus que les innovations technologiques ont conduit à l’adoption de nouvelles plateformes et environnements, commente Chris Eng, directeur R&D chez Veracode. L’an dernier, nous avons observé que 76% des applications de fabrication contenaient des vulnérabilités, dont 21% étaient considérées comme "très graves". Ces chiffres ont considérablement diminué. »

Une lenteur à corriger les failles

Malgré ces résultats positifs en matière de prévalence des failles, les recherches de Veracode montrent aussi que le secteur manufacturier, ainsi que les secteurs de la santé et des technologies, présentent la plus faible proportion de failles qui sont corrigées une fois qu’elles ont été repérées. Ainsi, les entreprises manufacturières affichent les délais les plus lents de correction des vulnérabilités repérées par analyse statique (SAST, Static Application Security Testing), analyse dynamique (DAST, Dynamic Application Security Testing) et analyse de la composition logicielle (SCA, Software Composition Analysis). Par exemple, environ 55% des faiblesses découvertes par analyse statique ne sont toujours pas corrigées au bout d’un an, et le secteur manufacturier est constamment en retard de quatre mois sur la moyenne générale.

Parallèlement, le rapport constate que les failles découvertes par analyse statique dans les bibliothèques tierces persistent longtemps. Ainsi, dans tous les secteurs, 30% des bibliothèques vulnérables restent dans cet état pendant deux ans en moyenne. Dans le secteur manufacturier, ce chiffre s’élève à plus de 40%, soit un retard de plus de six mois par rapport à la moyenne intersectorielle.

« Cette situation est peut-être due au fait qu’il y a un plus grand nombre d’applications industrielles spécialisées présentant moins de failles, mais plus difficiles à corriger, que dans d’autres secteurs, explique Chris Eng. Ces résultats soulignent la nécessité pour les fabricants de se concentrer à temps sur la résolution des vulnérabilités. »

L'enquête s’est également intéressée aux différentes failles affectant les langages de programmation utilisés dans les applications du secteur manufacturier, notamment Java, .NET et JavaScript. Veracode a examiné les types de failles affectant les applications et constaté que les faiblesses les plus courantes repérées dans le secteur de la fabrication concernent la configuration du serveur, les dépendances non sécurisées et les fuites d’informations.

« La sécurité des entreprises et des infrastructures critiques dépend principalement de la sécurité de la chaîne d’approvisionnement logicielle, laquelle ne peut être assurée que si l’on a une visibilité sur ses composantes, résume Chris Eng. L’intégration de la sécurité au tout début du cycle de vie du développement logiciel et l’utilisation d’outils pour générer une nomenclature logicielle (SBOM) donneront aux fabricants l’assurance que les produits qu’ils mettent sur le marché présentent moins de vulnérabilités et sont donc porteurs de moins de risques. »

Le résumé du rapport State of Software Security v12: Manufacturing de Veracode peut être téléchargé ici, et la version intégrale du rapport est disponible ici.

(*) Le Veracode State of Software Security (SoSS) v12 analyse les données historiques complètes relatives aux services et aux clients de Veracode, ce qui représente un total de plus d’un demi-million d’applications (592 720) pour lesquelles tous les types d’analyse ont été utilisés. Plus d’un million d’analyses dynamiques (1 034 855), plus de cinq millions d’analyses statiques (5 137 882) et plus de 18 millions d’analyses de composition de logiciels (SCA) (18 473 203) ont ainsi été réalisées. Toutes ces analyses ont produit 42 millions de résultats statiques bruts, 3,5 millions de résultats dynamiques bruts et six millions de résultats SCA bruts.

(**) IBM Security, X-Force Threat Intelligence Index, février 2022.

-blocks-basic-fr.jpg)