Fortinet, société américaine qui commercialise des solutions de cybersécurité auprès des industriels, annonce la publication de son rapport sur l'état des lieux 2022 de la cybersécurité et des technologies opérationnelles OT (Operational Technology), terminologie qui fait référence à l'utilisation de matériels et de logiciels pour contrôler des équipements industriels (*). Alors que les environnements industriels restent sous le feu des attaques cybercriminelles, le rapport identifie des vulnérabilités majeures en matière de sécurité industrielle et propose des axes d'amélioration.

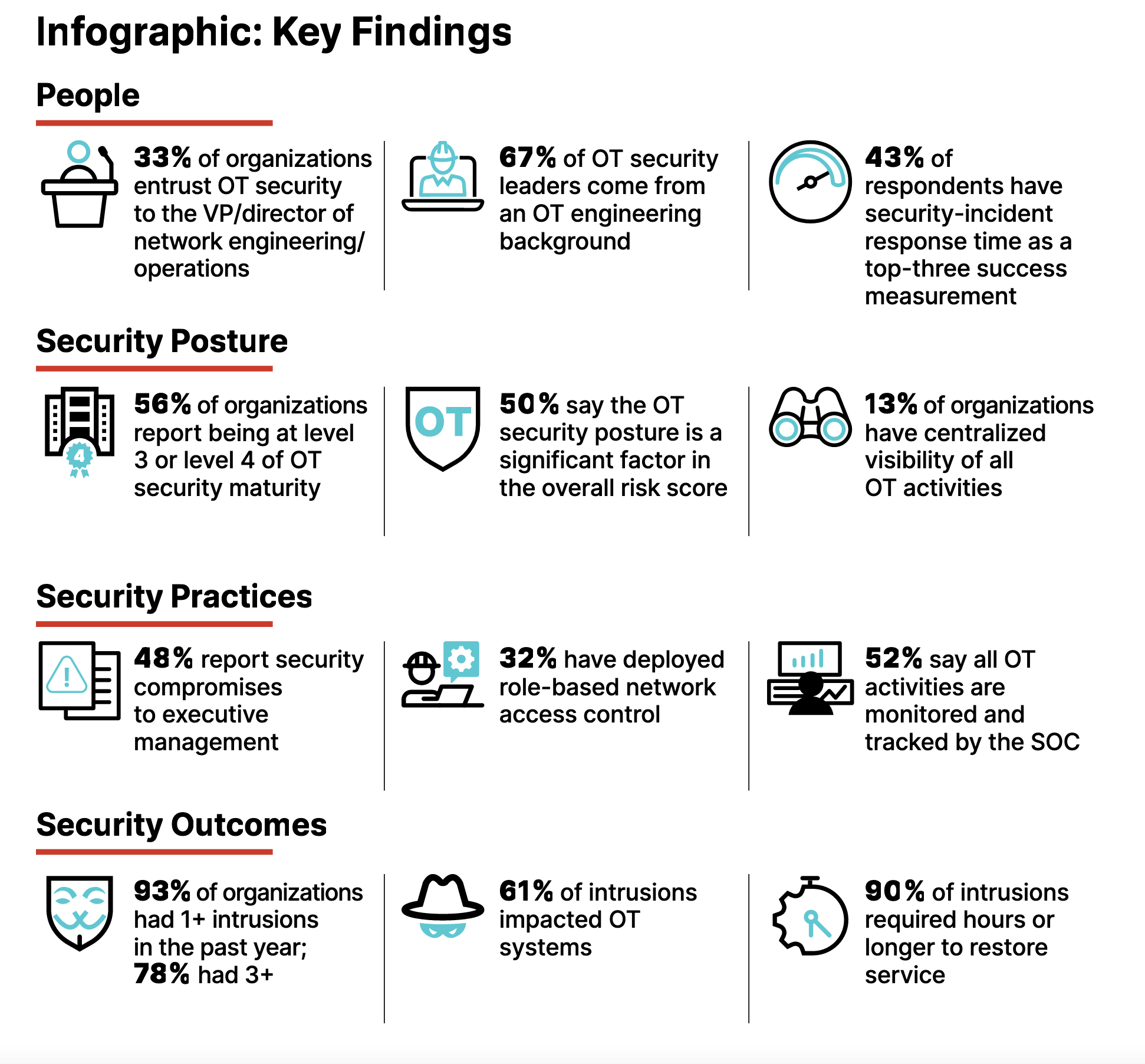

Parmi les enseignements de l’enquête, Fortinet constate que l’OT souffre d'un manque de visibilité, ce qui accentue les risques de sécurité. Ainsi, 13% seulement des personnes interrogées disposent d'une visibilité centralisée sur l'ensemble de leurs activités OT. De plus, seules 52% des entreprises sont capables de suivre toutes les activités OT à partir de leur centre opérationnel de sécurité.

Parallèlement, 97% des entreprises estiment que l'OT constitue un élément moyennement important à très important pour leur niveau global de risque de sécurité, mais le rapport pointe que les carences en visibilité contribuent aux risques de sécurité OT et qu'elles fragilisent la sécurité.

Au-delà, les intrusions en environnement OT obèrent la productivité et la rentabilité des entreprises. Selon le rapport de Fortinet, 93% des acteurs de l'OT ont subi au moins une intrusion sur les douze derniers mois, tandis que 78% en ont connu plus de trois. Il résulte de ces intrusions que près de 50% des entreprises ont subi un arrêt opérationnel avec un impact sur leur productivité, tandis que 90 % des intrusions perpétrées ont impliqué plusieurs heures de restauration.

De plus, un tiers des personnes interrogées a subi un impact en matière de revenus, de perte de données, de conformité et d'image de marque à la suite de ces intrusions. Autre constat, les responsabilités en matière de sécurité OT diffèrent d'une entreprise à l'autre. Selon le rapport de Fortinet, la gestion de la sécurité OT relève de la responsabilité d'un directeur ou d'un manager, qu'il s'agisse d'un directeur d'usine ou d'un manager des opérations de production. Mais seuls 15% des personnes interrogées indiquent que leur sécurité OT est du ressort de leur directeur de la sécurité des systèmes informatiques (DSSI).

Cependant le rapport note que la sécurité OT s'améliore progressivement, bien que des failles de sécurité persistent. Ainsi, interrogées sur la maturité de leur sécurité OT, seules 21 % des entreprises estiment avoir atteint le niveau 4, ce qui sous-entend l'utilisation de fonctions d'orchestration et de gestion de cette sécurité. Parallèlement, les entreprises peinent à utiliser de multiples outils de sécurité OT, ce qui accentue les failles de sécurité. Le rapport indique ainsi qu'une majorité d'entreprises utilise de deux à huit dispositifs industriels provenant de différents constructeurs et qu'elles exploitent de 100 à 10 000 dispositifs, ce qui rajoute à la complexité.

La sécurité OT préoccupe de plus en plus les dirigeants d'entreprise

Aujourd'hui les systèmes industriels connectés à Internet sont plus accessibles depuis différents lieux, ce qui favorise une expansion rapide de la surface d'attaque. Ces systèmes industriels, autrefois cloisonnés, sont devenus des vecteurs de risques car désormais interconnectés à l'environnement et aux réseaux informatiques d'entreprise IT. Comme les menaces gagnent en sophistication, ce sont ces systèmes OT interconnectés qui deviennent les plus vulnérables et qui deviennent une priorité en matière de gestion des risques.

Pour les cadres dirigeants, il s’agit d’une préoccupation importante qui les incite à déployer une protection intégrale de leurs systèmes de contrôle industriel.

En matière de prévention, le rapport de Fortinet milite pour le déploiement d’un accès Zero Trust en prévention des piratages. Les solutions d'accès Zero Trust empêchent les utilisateurs, dispositifs et applications ne disposant pas d'identifiants ou de permissions valides d'accéder aux ressources critiques. Au niveau de la sécurité OT, l'accès Zero Trust constitue ainsi une ligne de défense supplémentaire face aux menaces internes et externes.

L’enquête indique également qu’une visibilité centralisée et intégrale sur l'ensemble des activités OT permet de renforcer la sécurité des entreprises. Selon le rapport, les entreprises de premier rang, représentées par les 6% des répondants qui disent n'avoir subi aucune intrusion l'an dernier, étaient trois fois plus nombreuses à disposer d'une visibilité centralisée que leurs homologues ayant subi des intrusions.

Consolider le nombre d'outils et de constructeurs pour une sécurité intégrée sur tous les environnements est aussi une piste importante. À des fins de simplification et pour assurer une visibilité centralisée sur l'ensemble de leurs dispositifs, les entreprises sont invitées à intégrer leurs technologies IT et OT, et à réduire le nombre de constructeurs auxquels elles font appel, afin de diminuer leur surface d'attaque.

Enfin, déployer une technologie de contrôle d'accès au réseau (NAC) est une piste sérieuse. Les entreprises qui ont su déjouer les intrusions l'an dernier sont plus nombreuses à disposer d'un contrôle d'accès NAC, afin que seuls les individus légitimes puissent accéder à des systèmes critiques qui sécurisent les ressources numériques.

Le document complet de cette enquête, disponible au format PDF, est accessible ici.

(*) Le rapport Fortinet sur l’état des lieux 2022 des technologies OT et de la cybersécurité s'appuie sur une enquête menée en mars 2022 auprès de plus de 500 professionnels dans le monde. Le panel des personnes interrogées intègre des profils responsables de l’OT ou de la sécurité OT, de managers à cadres dirigeants, issus de différents secteurs gérant des environnements OT - production, transport et logistique, soins de santé, etc.

-blocks-basic-fr.jpg)