A mesure que les besoins du marché en matière de sécurité évoluent, les équipements, systèmes embarqués et plateformes doivent également s’adapter rapidement pour se défendre contre les cyberattaques pendant le démarrage, en temps réel, et durant les mises à jour du système. Face à ces menaces, les développeurs ne peuvent pas présumer à 100% de la fiabilité de leur équipement final et doivent donc chercher des technologies adaptées pour les sécuriser sur la durée.

C’est ce que propose Microchip Technology avec la famille de circuits Trust Shield CEC1736, fondés sur un coeur de microcontrôleur configurable, qui répond à ces besoins en allant au-delà des règles NIST 800-193 (Platform Firmware Resiliency Guidelines). Et ce grâce à une protection du firmware en cours d'exécution qui intègre en sus un processus de démarrage sécurisé, tout en établissant une chaîne de confiance pour le système.

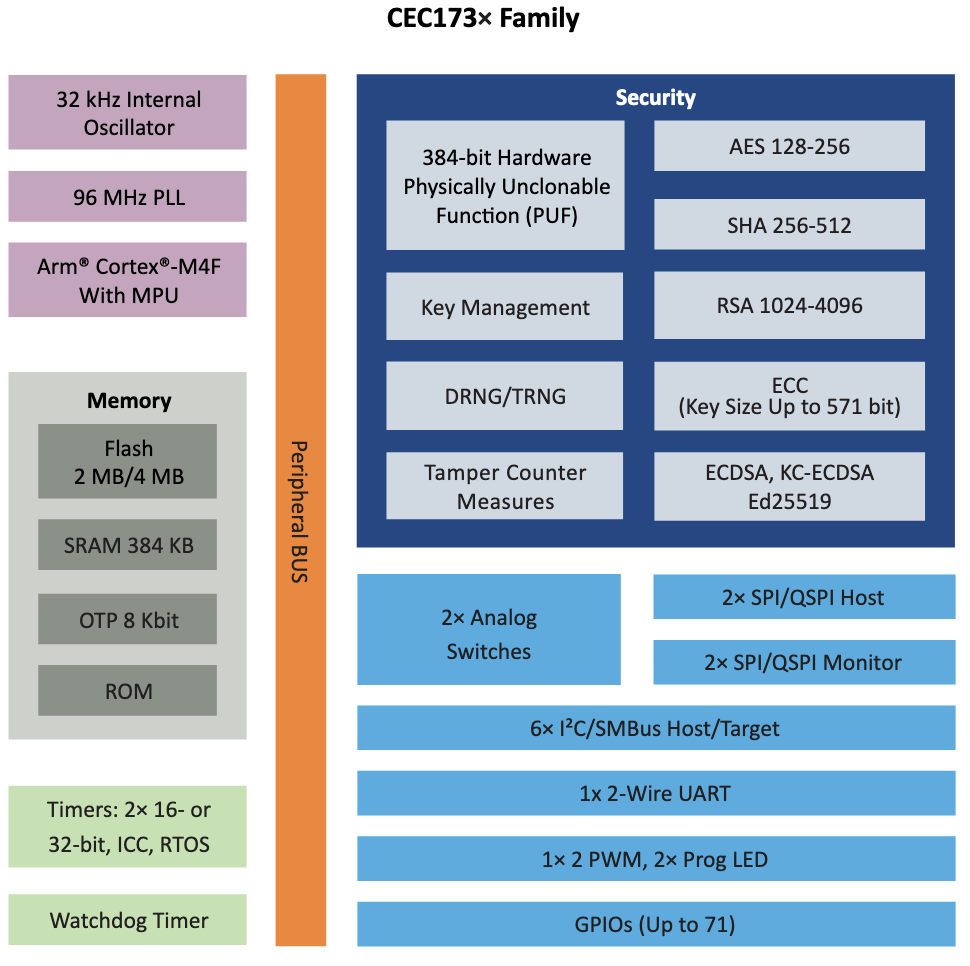

Concrètement, les CEC173x Trust Shield sont des contrôleurs racines de confiance qui fonctionnent en temps réel et qui sont dotés d’entrées/sorties à signaux mixtes configurables. Ils s’appuient sur un cœur 32 bits Arm Cortex-M4F cadencé à 96 MHz avec une mémoire couplée pour une exécution optimale du code et un accès aux données. La ROM de démarrage, intégrée dans la conception, est utilisée pour stocker la séquence de mise sous tension/démarrage et les API disponibles pendant l'exécution.

Lorsque l'alimentation est appliquée au système à surveiller, l'API du chargeur de démarrage (bootloader) sécurisé est utilisée pour télécharger l'image du micrologiciel à partir du stockage en mémoire flash interne. La capacité de programmation de cette mémoire flash est fournie par divers moyens, permettant ainsi aux concepteurs de personnaliser le comportement de l'appareil tout en maintenant l'intégrité de l'image par des signatures cryptographiques.

L’ensemble assure une protection du firmware en cours d’exécution, en filtrant en permanence les attaques, à travers la mémoire flash SPI et le bus de communication I2C/SMBus, précise Microchip. Une fonctionnalité dite “d’attestation” fournit une preuve de confiance pour garantir que les composants critiques sur la plateforme sont authentiques. La gestion du cycle de vie et les fonctionnalités de transfert de propriété protègent les secrets jusqu’à la fin du cycle de vie du produit, ainsi qu’au cours du transfert de propriété du produit, permettant ainsi aux différents opérateurs d’utiliser l’équipement de façon sécurisée.

« Il n’est plus possible de présumer de la fiabilité d’un équipement, et il est impératif de se protéger contre tout firmware non autorisé, et de n’accorder aucune confiance aux appareils périphériques tant qu’aucune preuve de confiance n’a été apportée, affirme Ian Harris, vice-président du département Produits informatiques chez Microchip. La famille Trust Shield CEC1736 répond à cette problématique, notamment en simplifiant le développement et la procédure d’octroi de clés et la protection d’autres secrets. »

La suite de chiffrement matériel de la famille Trust Shield CEC1736 est compatible avec les standards de chiffrement AES-256, SHA-512, RSA-4096, ECC avec des clés allant jusqu’à 571 bits, ainsi qu’avec l’algorithme ECDSA (Elliptic Curve Digital Signature Algorithm) avec une longueur de clé de 384 bits. Les fonctions physiques non clonables, dites PUF (Physically Unclonable Functions), chiffrées sur 384 bits, permettent d’avoir une clé racine unique, un secret symétrique, ainsi que la génération et la protection d’une clé privée.

Côté développement, la famille des Trust Shield CEC1736 comprend, au-delà des puces matérielles (encapsulées dans un boîtier WFBGA à 84 broches), un logiciel (le firmware Soteria-G3 de Microchip), des outils, une carte de développement et des fonctionnalités d’octroi de clé qui sous-tendent la protection du firmware. Ainsi, Trust Platform Design Suite (TPDS) est un outil de configuration à interface graphique qui explore et définit les paramètres de sécurité du système, et provisionne les clés et données secrètes en vue du prototypage et de la production. Tandis que MPLAB Harmony, le framework de développement embarqué intégré de Microchip, apporte les fonctions de paramétrage des composants, de sélection des bibliothèques et de développement des applications.

Vous pouvez aussi suivre nos actualités sur la vitrine LinkedIN de L'Embarqué consacrée à la sécurité dans les systèmes embarqués : Embedded-SEC

-blocks-basic-fr.jpg)