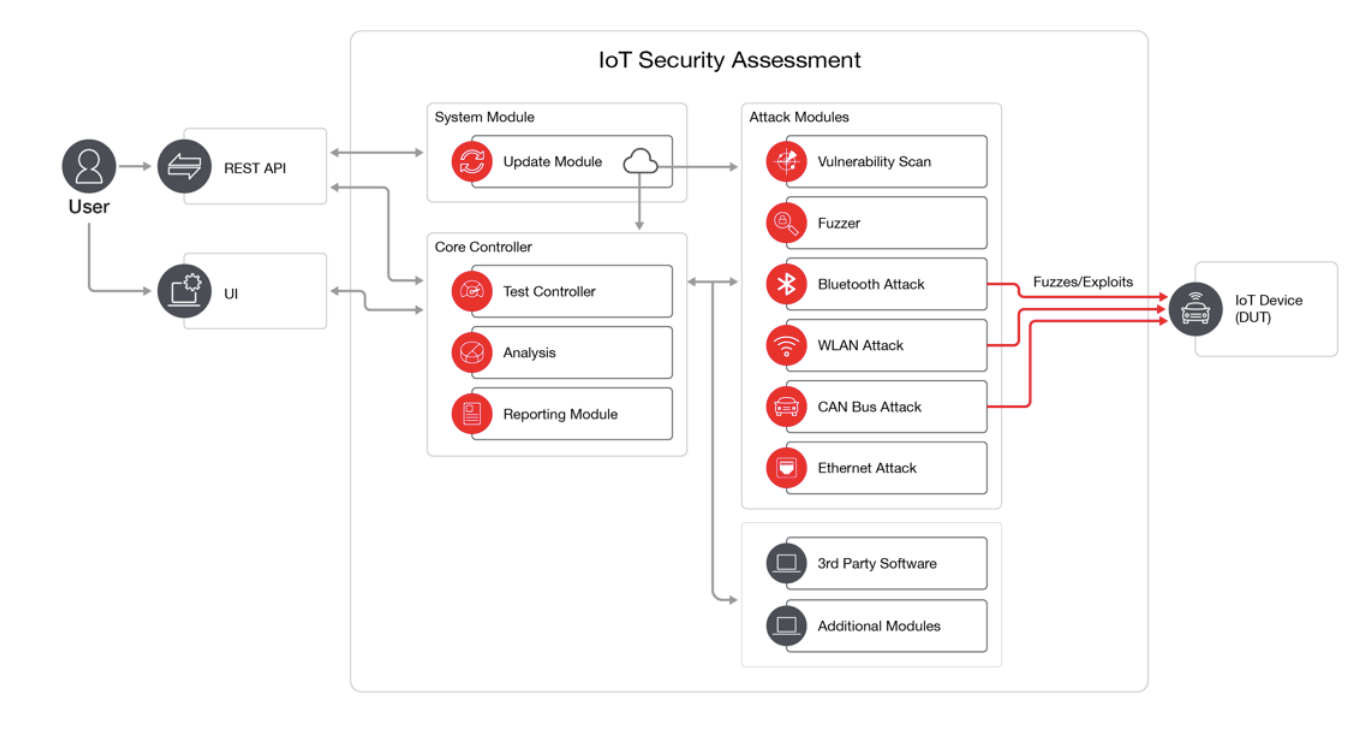

Le fournisseur d’instruments de test et mesure Keysight Technologies a développé une solution logicielle d'évaluation de la sécurité qui permet aux concepteurs d'équipements IoT de réaliser une analyse automatisée du niveau de cybersécurité qui leur est associé.... Le logiciel de Keysight, qui s'appuie sur plus de 20 ans d'expérience dans les tests de sécurité réseau, propose des tests complets et automatisés pour couvrir rapidement une matrice de vulnérabilités connues et inconnues. Ces évaluations de la sécurité de l'IoT incluent plusieurs outils et techniques d'attaque pour les interfaces de communication telles que le Wi-Fi, le Bluetooth, le Bluetooth Low Energy (BLE), le bus CAN, l'Ethernet, le LTE et prochainement la 5G.

Les entreprises ou organismes intéressés peuvent intégrer cette solution pilotée par une API de Keysight dans leur flot de développement pour le contrôle et la création de rapports. L’idée est de fournir une validation des appareils IoT avant qu'ils ne soient livrés aux utilisateurs finaux et à mesure que de nouvelles vulnérabilités deviennent une préoccupation.

« Les vulnérabilités des appareils IoT sont particulièrement dangereuses car elles peuvent faciliter les violations de données sensibles (logiciels malveillants, ransomwares, exfiltration de données…) et entraîner un danger physique, tels le dysfonctionnement des équipements industriels, des défauts d'appareils médicaux ou une violation du système de sécurité domestique, expliquent Merritt Maxim, vice-président et directeur de recherche, et Elsa Pikulik, chercheuse, tous deux au sein du cabinet Forrester (*). En 2020, les appareils IoT étaient le deuxième vecteur le plus courant d'une violation externe et les grandes sociétés technologiques classent les problèmes de sécurité parmi les principales préoccupations affectant ou entravant les déploiements de l’IoT. »

Sur ce sujet, par exemple, Keysight cite une annonce des chercheurs de l'Université de technologie et de design de Singapour (SUTD) qui ont découvert un groupe de vulnérabilités nommé BrakTooth, au sein de circuits Bluetooth classiques du commerce, vulnérabilité qui potentiellement, a un impact sur des milliards d'appareils d'utilisateurs finaux. BrakTooth capture les vecteurs d'attaque fondamentaux contre les appareils utilisant le mode Bluetooth Classic Basic Rate/Enhanced Data Rate (BR/EDR) et est susceptible d'affecter les chipsets Bluetooth bien au-delà de ceux testés par l'équipe du SUTD.

Cette faille rejoint les quelque 20 vulnérabilités et expositions communes (CVE, Common Vulnerabilities and Exposures en anglais, liste publique de failles de sécurité informatique documentées), ainsi que quatre affectations CVE en attente, qui se trouvent dans les chipsets de communication Bluetooth utilisés dans d’innombrables cartes de développement. Avec les risques associés qui incluent l'exécution de code à distance, les plantages et les blocages.

Les résultats de cette étude du SUTD, financée par Keysight, ont été exploités pour améliorer le logiciel d'évaluation de la sécurité IoT de la société, l'objectif étant de fournir avec cet outil des mises à jour régulières sur les dernières techniques de fuzzing et d'attaque de protocole recensées.

Vous pouvez aussi suivre nos actualités sur la vitrine LinkedIN de L'Embarqué consacrée à la sécurité dans les systèmes embarqués : Embedded-SEC

(*) Voir le rapport intitulé “Forrester, The State of IoT Security, 2021” et écrit par Merritt Maxim et Elsa Pikulik avec Stephanie Balaouras, Chris Sherman, Benjamin Corey et Peggy Dostie

Architecture du logiciel de sécurité pour l'IoT de Keysight

-blocks-basic-fr.jpg)