Destiné au domaine des HSM (Hardware Security Module) pour l’automobile, le framework logiciel WolfHSM de la firme américaine wolfSSL, spécialiste des protocoles TLS (Transport Layer Security) de sécurisation des échanges sur réseaux IP, a pour ambition de faciliter l'intégration des modules HSM pour les équipes de conception de systèmes automobiles embarqués. Avec la possibilité grâce à l’outil de wolfSSL d’intégrer sur ces HSM des algorithmes de cryptographie résistants aux attaques quantiques.

Pour rappel, les HSM pour l’automobile améliorent la sécurité des clés de chiffrement et du traitement cryptographique en isolant à la fois la vérification des signatures et l'exécution cryptographique, deux opérations qui sont au cœur de la sécurité installée dans des processeurs physiquement indépendants. Ces HSM automobiles sont désormais obligatoires - ou de plus en plus fortement recommandés - pour les calculateurs embarqués qui ont besoin d’une sécurité de haut niveau.

Dans ce cadre, wolfSSL a adapté sa bibliothèque pour qu'elle fonctionne sur des HSM automobiles, comme par exemple les processeurs Aurix Tricore TC3XX d’Infineon.

"Pour les constructeurs automobiles et les équipementiers de niveau 1, notre solution est une alternative aux solutions logicielles traditionnelles du marché en matière de prix, de performances et de rapidité, et ce grâce à notre savoir-faire dans le domaine de la cryptographie sur ce segment de marché", explique Todd Ouska, directeur technique de wolfSSL.

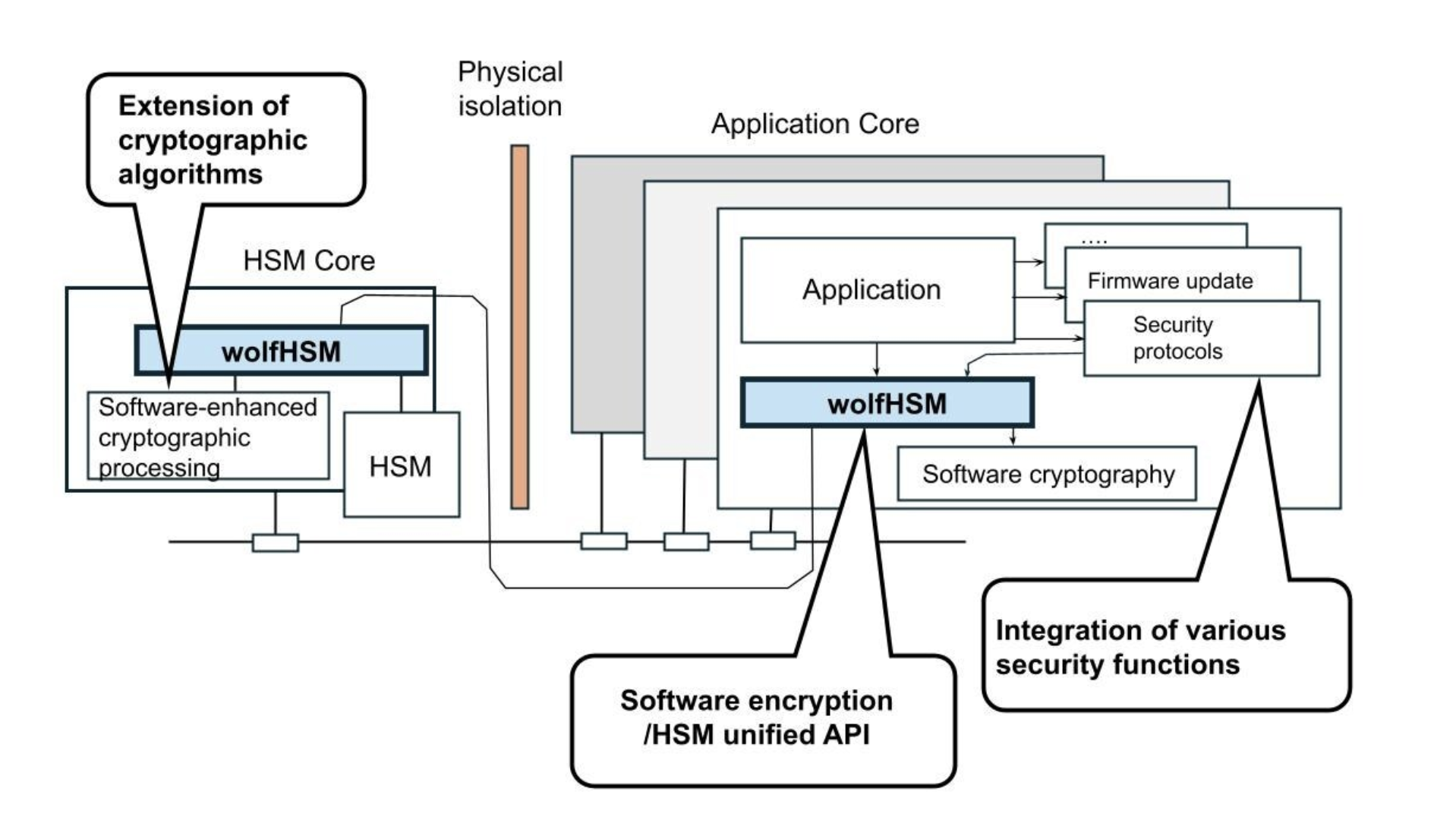

Concrètement, wolfHSM fournit une abstraction portable et open source de la cryptographie matérielle, de la mémoire non volatile et du traitement sécurisé isolé, qui tous trois optimisent la sécurité et les performances des calculateurs. Ainsi, en intégrant le moteur de chiffrement logiciel wolfCrypt sur des HSM matériels comme l’Aurix Tricore TC3XX, des algorithmes de cryptographie post-quantique tels que Kyber, LMS ou XMSS sont mis à la disposition des utilisateurs du secteur automobile pour répondre aux exigences des évolutions du marché.

Dans le même temps, lorsque le traitement cryptographique matériel est disponible sur un HSM, wolfSSL exploite directement ses propres technologies comme wolfBoot, qui est un chargeur de démarrage sécurisé (boot) sans système d'exploitation, accompagné de mécanismes d'authentification et de mise à jour du micrologiciel. Et ce en tirant notamment parti d'une conception optimisée au niveau mémoire et d'une API d’abstraction du matériel sous-jacent (HAL, Hardware Abstraction Layer) qui rend la solution indépendante des systèmes d’exploitation utilisés.

Dans l’architecture proposée par wolfSS, wolfBoot, qui gère l'interface des mémoires flash et de l’environnement de prédémarrage, mesure et authentifie les applications et utilise la cryptographie matérielle de bas niveau si nécessaire. wolfBoot est ici un client de wolfHSM en vue de prendre en charge le boot sécurisé de l’application assistée par un HSM. De plus, wolfBoot peut aussi s'exécuter sur le cœur HSM pour garantir l'intégrité du serveur HSM, offrant ainsi une protection de couche secondaire. Une configuration qui garantit une séquence de démarrage sécurisée, alignée sur les processus de démarrage des cœurs HSM.

Tous les autres logiciels de wolfSSL qui consomment des ressources cryptographiques peuvent désormais également être mis en œuvre sur des HSM à travers le framework wolfHSM, y compris l’implémentation TLS 1.3 de la société ou encore l’intégration avec la pile logicielle Autosar grâce à l'API wolfCrypt.

Au-delà, wolfHSM fournit une interface qui unifie le traitement cryptographique logiciel traditionnel et le traitement HSM, assurant selon wolfSSL la mise en œuvre du module de sécurité matérielle sans modifications majeures de la structure d’un système existant.

La société souligne enfin que son approche permet de ne pas être limité aux fonctions fixes fournies par le matériel, mais autorise l’extension des algorithmes et fonctions cryptographiques, afin de suivre les évolutions par exemple de la cryptographie post-quantique, et ce sans avoir à modifier le matériel.

Les HSM actuellement pris en charge sont ceux des processeurs Aurix TC3xx d’Infineon et SPC58NN de STMicroelectronics. Les Aurix TC4x d’Infineon, les Traveo T2G de STMicroelectronics et les RH850 et RL78 de Renesas seront supportés au cours des mois à venir.

Vous pouvez aussi suivre nos actualités sur la vitrine LinkedIN de L'Embarqué consacrée au marché automobile : Embedded-Automotive

Vous pouvez aussi suivre nos actualités sur la vitrine LinkedIN de L'Embarqué consacrée à la sécurité dans les systèmes embarqués : Embedded-SEC